IAM: entenda o gerenciamento de identidades em cibersegurança

Em uma empresa, pessoas diferentes têm papéis diferentes e, portanto, precisam de ferramentas diferentes.

O gerenciamento de identidade e acesso fornece a um sujeito acesso ao que ele precisa quando precisa e, ao mesmo tempo, garante que informações e recursos confidenciais da empresa estejam protegidos contra uso indevido. Portanto, as ferramentas responsáveis por esse tipo de controle devem garantir que o sujeito seja quem ele diz ser.

Identity & Access Management (IAM) consiste em permitir que os indivíduos certos acessem os recursos certos, nos momentos certos e pelos motivos certos.

As tecnologias de IAM ajudam a proteger o acesso a aplicativos e recursos corporativos, tanto no local quanto na nuvem, graças às tecnologias de autenticação multifatorial ou biométrica. Já as soluções de IAM possibilitam e proporcionam eficiência aos processos por trás do gerenciamento das identidades digitais.

Deve ser dada especial atenção à compreensão aprofundada das necessidades dos Utilizadores e Clientes em termos de acesso e utilização dos recursos da Empresa, nível de risco associado, quem autoriza o quê e os impactos operacionais das novas ferramentas e processos.

Por que uma estratégia de Identity & Access Management é importante para a sua empresa?

As perdas financeiras das organizações associadas a fraudes que envolvem privilégio de acesso estão em alta.

- +1 bilhão de registros foram comprometidos em 2019 por uma violação de dados;

- 80% das violações de dados envolvem privilégio de acessos de usuários;

- $348 bilhões de custo estimado anual em perdas corporativas relacionadas à fraude de usuário privilegiado.

As organizações estão enfrentando novos desafios de gestão de identidades e acesso devido a Transformação Digital das empresas e a Covid-19.

- 23% das profissionais de cibersegurança entendem que número crescente de regulamenções e atos, (gdpr, hipaa ,sox, ccpa, etc..) Representa um obstáculo para a gestão de identidades e acesso;

- 22% das organizações entendem que rotatividade de usuários / funcionários, representa um obstáculo para a manutenção da gestão de identidades e acesso;

- 19% das empresas acreditam mudanças na organização por reorganização ou aquisição é um dos principais desafios para a gestão de identidades e acesso.

As companhias estão mudando de operações táticas de IAM para elementos de operações estratégicas, dinâmicas e tecnologias que permitem agilidade de negócios, experiências personalizadas e maior segurança.

Status real das iniciativas de IAM

A digitalização aumentada tornou os usuários a nova borda de segurança e as identidades digitais o novo perímetro de segurança onde se concentra a estratégia de gerenciamento de riscos.

A maioria das empresas fizeram grandes investimentos em sistemas tradicionais de gerenciamento de identidade e acesso IAM centrado no funcionário. Os sistemas tradicionais de IAM são criados para dar suporte às identidades dos funcionários, usando regras estáticas para tomar decisões e não fornecem facilmente experiências omnicanal e personalizadas.

Para gerenciar identidades, a maioria das organizações usa uma infinidade de sistemas diferentes que criam uma visão imprecisa dos clientes, dificultando as avaliações de risco, aumentando a probabilidade de não conformidade regulatória e abrindo as portas para violações e hacks.

Evolução do IAM

As organizações estão migrando de desafios táticos de TI para elementos de infraestrutura estratégica que permitem agilidade nos negócios, gerenciando identidades de funcionários e clientes.

As novas plataformas de gestão de Identidade Digital permitem:

- Experiências personalizadas de baixo atrito e multicanal;

- Jornadas do cliente em que os direitos e as pontuações de risco acionam métodos de autenticação heterogêneos condicionais (MFA, biometria);

- Facilitar a segurança, análise, privacidade e controle;

- Apoiar e aderir aos regulamentos (GDPR, HIPAA, Open Banking, PSD2);

- Dimensione facilmente para atender às demandas e requisitos;

- Identificar e proteger contra atividades fraudulentas ou maliciosas.

A abordagem BIP para IAM

A BIP CyberSec possui um profundo conhecimento das soluções IAM e estabeleceu relacionamentos sólidos com os fornecedores, apoiando clientes na seleção do software e na avaliação da configuração/resposta de RFI/RFP.

Para responder às necessidades dos clientes de forma modular e estruturada e proporcionar uma avaliação 360 graus para criar as bases para a inovação e melhoria, a BIP CyberSec estrutura serviços próprios para cobrir os 4 domínios chave na área da gestão de identidades e acessos.

- Identity Management: serviços que permitem que as organizações protejam seus funcionários e dados, garantam a conformidade regulatória, reduzam custos e forneçam uma experiência simplificada e aprimorada para os usuários. Nesta área reside a gama de soluções técnicas, políticas e processos que as organizações podem implementar para gerenciar identidades de usuários e regular o acesso de usuários.

- Identity Governance: soluções tecnológicas que visam melhorar a postura de segurança das organizações empresariais, e tem como principal objetivo disponibilizar uma aplicação que permita ao CIO, CISO e Gestor de TI responder às seguintes 4 questões: Quem tem acesso a esse recurso específico? Com qual perfil ele consegue fazer login? Quando você começou a ter acesso? Quem autorizou e por quê?

- Secret and Key Management: são essenciais para proteger todos os sistemas e informações da empresa, protegendo senhas, chaves, APIs e tokens para uso em aplicativos, bancos de dados, serviços, contas privilegiadas e outras partes confidenciais da arquitetura de TI. O gerenciamento centralizado de segredos ajuda a organização a cumprir as políticas internas, eliminando segredos codificados, reforçando a complexidade das senhas e registrando o uso de segredos. A segurança de credenciais pode ser incorporada ao ciclo de vida do DevOps, reduzindo o risco de abuso e os cenários de invasores internos.

- Access Management: O gerenciamento de acesso capacita os usuários com acesso a qualquer hora, em qualquer lugar. Mas uma vez que eles obtiveram acesso à sua rede, como você garante que eles estão vendo e acessando apenas o que precisam para fazer seu trabalho? Essa área abrange uma classe de soluções que ajudam a proteger, controlar, gerenciar e monitorar o acesso aos ativos, sejam eles privilegiados ou não.

A BIP CyberSec implementa soluções IAM aproveitando a metodologia comprovada, com profundo conhecimento técnico e profissionais certificados:

- AS-IS Analysis: Análise de políticas, processos operacionais e tecnologias em vigor para a gestão do ciclo de vida da identidade. Análise de risco contra métodos de autenticação;

- Policy & Processes: Desenho e revisão de políticas de acesso aos recursos da Empresa;

- Solution Design: Projeto arquitetônico das soluções técnicas que suportam políticas e procedimentos;

- Solution Deployment: Implementação das soluções e integração no ambiente do Cliente;

- Monitoring KPI: Design e medição de KPI para acompanhamento da qualidade e eficácia dos serviços.

Case Study 1 | Arquitetura Aberta para desenvolvimento de aplicativos para um grande player de crédito ao consumidor

DESAFIO

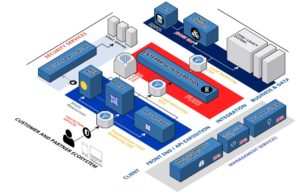

Nosso Cliente decidiu lançar um programa de vários anos para desenvolver uma arquitetura de TI que forneceria um ecossistema de recursos e serviços comuns, usado para desenvolver aplicações internas, frontends de clientes e integrações de parceiros de negócios.

BACKGROUND

Legados de sistemas de TI: Nosso cliente historicamente desenvolveu seu Sistema de Informações no contexto tecnológico ibm z-series. As aplicações distribuídas não compartilhavam uma fundação arquitetônica comum e redesenhavam as mesmas funcionalidades várias depois, com uma enorme sobrecarga de manutenção.

Falha anterior: Nosso cliente tinha um histórico de um projeto falho semelhante, então um rigoroso controle de projeto sobre prazos teve grande importância para manter o reconhecimento, aprovação e suporte da gestão da empresa.

BARREIRAS

Disponibilidade antecipada: O projeto teve que disponibilizar um ambiente utilizável antes que todos os recursos estivessem disponíveis. Decidiu-se priorizar o projeto e a implementação para garantir os sistemas essenciais (segurança, frontend e API, camada de serviços de negócios) primeiro e usando uma abordagem incremental, todas as outras capacidades foram adicionadas (processamento de fluxo & evento, pesquisa de texto completo, BPM, ETL, …).

Aceitação de novas tecnologias e treinamentos: Os desenvolvedores eram frequentemente presos a tecnologias familiares e não estavam dispostos a adotar a nova estrutura. Muito esforço teve que ser gasto em fácil compreensão – “infográfico como” – documentação.

PROJETO

A BIP ajudou seu Cliente a identificar os princípios norteadores da nova arquitetura e apoiar as fases de design e implementação. Relativamente aos recursos de segurança, a BIP:

- projetou os componentes de Autenticação para usuários internos e federados e definiu o modelo de Autorização, desde a análise funcional até o cumprimento técnico das regras sobre aplicativos e APIs;

- um método uniforme de autenticação multifatorial foi disponibilizado a todos os clientes em canais de autoatendimento e telefônico, com uma ferramenta fácil de usar em conformidade com o regulamento PSD2. A delimitação do dispositivo e a assinatura de transações foram requisitos do projeto;

- forneceu uma alternativa mais eficiente, mais barata e segura para expor aplicações a parceiros de negócios. Um portal protegido pelo MFA substituiu uma abordagem baseada no Citrix para a maioria dos agentes externos e usuários parceiros;

- definiu um processo de desenvolvimento de software seguro, desde as diretrizes de codificação até a integração no SDLC das ferramentas para o SAST.

BENEFÍCIOS PARA O CLIENTE

Um processo formal de coleta de requisitos de segurança, validação de design, verificação e manutenção de implementação de software realiza a meta “Secure by Design” para o projeto desenvolvido usando a nova arquitetura

A definição e a adoção de modelos arquitetônicos orientados à API permitiram que as equipes de desenvolvimento trabalhassem em paralelo e aumentassem a interoperabilidade com serviços externos, aumentando a velocidade para o mercado e reduzindo custos.

O uso de protocolos padrão abertos para autenticação e federação/SSO facilitou a interoperabilidade e diminuiu a necessidade de implementações personalizadas

ARQUITETURA DE SEGURANÇA

Os aplicativos usam o OAuth2 e o OpenID Connect na frente, enquanto a sessão de segurança não termina na camada de apresentação, mas é propagada para a integração e serviços de negócios através de um JWS assinado, abordando o risco de ataques internos. Este token pode ser usado para transportar informações relacionadas ao usuário (por exemplo, função do usuário) para backend aplicativos e serviços sem exigir integração com uma loja de usuários.

A autorização foi reforçada usando recursos do produto (autorização de escopo do Liferay Portal ACL e WSO2) em vez de implementações personalizadas, que, no entanto, foram disponibilizadas para diferentes tecnologias.

A infraestrutura quase inteiramente definida por software (“Infraestrutura como código”) e provisionada usando manifestos automatizados e dutos de CI/CD, limita erro humano, acelera fluxos de desenvolvimento e aumenta a escalabilidade.

A criptografia de todos os fluxos de comunicação dentro do datacenter e a micro-segmentação da rede garantem a integridade dos componentes de prestação de serviços e o controle dos fluxos de rede horizontais.

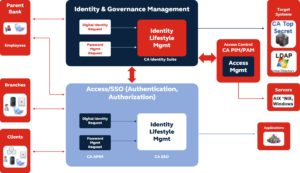

Case Study 2 | Identity Governance program for the parent bank of an Italian banking group

DESAFIO

Nosso Cliente desenvolveu um programa abrangente de Governança de Identidade, a fim de garantir o acesso adequado de aplicativos e sistemas, implementando uma solução de Gerenciamento de Identidade & Acesso e realizando revisões de direitos de acesso.

BACKGROUND

Nosso cliente é a empresa mãe de um grupo bancário com mais de 20.000 usuários e 2.500 agências. Os bancos individuais dependem principalmente de serviços centralizados de TI do banco mãe para o desenvolvimento e gestão de infraestruturas tecnológicas. Nesse contexto, a separação entre os inquilinos é um forte requisito.

BARREIRAS

Suporte para tecnologia existente: A plataforma de gerenciamento de identidade tinha que suportar toda a tecnologia existente (em termos de aplicativos, sistemas operacionais e mainframe CA TOP Secret)

Aceitação de novas plataformas: Os desenvolvedores não estavam dispostos a adotar as novas plataformas (ou seja, CA PAM para acessar sistemas de destino com um usuário privilegiado).

PROJETO

- Design e implementação da nova arquitetura de Gerenciamento de Identidade & Acesso baseada no CA Identity Suite;

- Análise e definição do fluxo de trabalho na nova plataforma;

- Configuração do SiteMinder para ativar recursos SSO;

- Realizamos revisões de direitos de acesso para validar as permissões existentes e garantir o acesso adequado ao aplicativo e ao sistema;

- Controle de acesso baseado em função (RBAC): análise de mineração de papéis, descoberta de funções de candidatos (abordagem de cima para baixo e de baixo para cima através da CA Identity Governance Discovery and Audit);

- Gerenciamento de acesso privilegiado através do CA Privileged Access Manager e CA Privileged Identity Manager.

BENEFÍCIOS PARA O CLIENTE

- Arquitetura única e transversal permite otimizar as atividades existentes e reduzir os custos gerais de gerenciamento;

- O IAM fornece as ferramentas apropriadas para gerenciar os privilégios dos usuários pessoais e dos administradores do sistema;

- Menos chance de erro humano levando a uma melhor segurança e governança através de gerenciamento centralizado de acesso/privilégio;

- Aumento da eficiência percebida pelos usuários;

- Diminuição nos tempos de cruzamento de bilhetes e esforço de gerenciamento graças ao auto reset de senha e aumento na automação do ciclo de vida do usuário;

- A presença de fluxos de trabalho automáticos visa otimizar as atividades operacionais, com maior foco nas atividades de monitoramento e proteção;

- O IAM fornece os instrumentos apropriados para identificar e atender aos requisitos de conformidade.

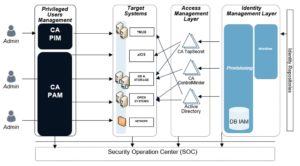

ARQUITETURA DE SEGURANÇA

O esquema a seguir descreve a integração entre novos componentes (“Camada de Gerenciamento de Identidade” e “Gerenciamento de Usuários Privilegiados”) e componentes existentes no ambiente do cliente (“Camada de Gerenciamento de Acesso”, “Sistemas de Destino” e “Centro de Operação de Segurança”).

O diagrama a seguir representa uma análise dos componentes da arquitetura ca, detalhando as interações no ambiente do cliente com usuários, sistemas e aplicativos.

CONHEÇA A BIP CYBERSEC E A BUSINESS UNIT RETAIL & CONSUMER GOODS

A BIP é uma consultoria global de negócios, especializada na transformação e gestão de empresas, com forte atuação no Varejo e Bens de Consumo. Possuímos um extenso track-record de projetos que resultaram em importantes resultados para nossos clientes, dentro dos seguintes pilares de atuação:

- Go to market e crescimento online e offline;

- Excelência no comercial, vendas e operações;

- Transformação do Supply Chain;

- Excelência no atendimento;

- Eficiência operacional.

BIP CyberSec é o nosso centro de excelência (CoE) responsável por apoiar nossos clientes e parceiros a proteger sua infraestrutura, sistemas, pessoas e marcas contra ameaças cibernéticas.

Atualmente, o CoE CyberSec da BIP conta com +300 especialistas globais que orientam nossos clientes em toda a jornada Cybersec e mantêm +450 certificados na área. Ao longo da história da BIP Cybersec, são +2600 sistemas analisados e testes de penetração para detecção de vulnerabilidades realizados. Apenas nos últimos seis anos, realizamos +500 projetos em 10 países diferentes.